Inleiding tot Cloud Security Tools

Cloud computing-beveiliging verwijst naar een brede reeks technologieën die de gevirtualiseerde datatoepassingen, de unieke IP, services en geïntegreerde infrastructuur van cloud computing beheren, gebruiken en beschermen. Het is een subeenheid van computerbeveiliging, netwerkbeveiliging en meer in informatiebeveiliging. Beveiligingsproblemen worden geassocieerd met cloud-eenheden. Organisaties gebruiken cloudtechnologie voor uiteenlopende doeleinden en elk model heeft unieke functies. Het verschillende servicemodel van clouds is Software as a service, Infrastructure as a service en Platform as a service die wordt geïmplementeerd in een private, publieke, hybride en community cloud. De beveiligingsproblemen vallen uiteen in twee brede categorieën, een probleem wordt geconfronteerd met cloud-providers en het andere probleem wordt geconfronteerd met klanten. In dit artikel zullen we enkele van de belangrijke tools van cloudbeveiliging in detail bespreken.

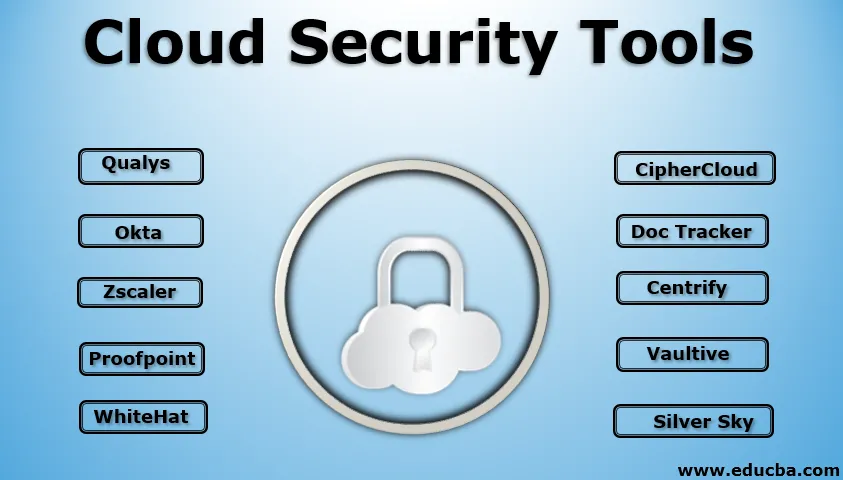

Top Cloud Security Tools

De omvang van het bedrijf is niet van belang als het gaat om beveiliging. Zelfs de mobiele telefoon heeft veel wachtwoorden en patroonslot om de gebruikersgegevens te beschermen. Hackers worden overal verspreid om de gegevens vast te leggen wanneer er een slechte firewall is. Dus beveiliging is de eerste die periodiek moet worden gecontroleerd. Hier zijn enkele beveiligingshulpmiddelen die veelbelovend en zakvriendelijk zijn om te worden geïnstalleerd op uw hardware- en softwaresystemen.

1. Kwalificaties

De Qualys-tools geïnstalleerd om elke bedreiging te controleren en uw apparaten en webapplicaties en webpagina's te beveiligen via cloud-oplossingen. De organisatie analyseert elke malwareaanval en zorgt ervoor dat niets wordt beïnvloed door de gegevens of het systeem van de Gebruiker. Als het een aanval vindt, toont het de vereiste stappen om de problemen op te lossen en scant opnieuw alle webpagina's en applicaties om het duidelijk te krijgen en efficiënt te werken. Qualys produceert een cloud-only firewall om de webpagina's tegen elke bedreiging te beschermen.

2. WhiteHat-beveiliging

WhiteHat-beveiliging is bedoeld om de gebruikerswebsites te beschermen tegen het rootniveau, inclusief het coderingsproces. Deze tool is beschikbaar als een pakket met ingebed met vijf verschillende applicaties. De eerste applicatie wordt gebruikt om webpagina's en codering te beschermen. De tweede applicatie helpt bij het identificeren van de gedetecteerde problemen voordat de website werd gelanceerd tijdens de pre-productietijd. Een andere app helpt de gebruiker om belangrijke problemen in de live-omgeving te controleren. De vierde applicatie geeft de gebruiker toegang tot de webpagina's, zelfs door gaten wanneer een patch wordt gedetecteerd. De belangrijkste fungeert als een onderzoeksarm en geeft u alarm met bijgewerkte informatie over het gebruikersbeveiligingsnetwerk.

3. Okta

Okta richt zich op identiteitsbeheer over elke persoon die zich aanmeldt en wat de reden is achter zijn aanmelding. Het heeft al de databases van de werknemers die dagelijks inloggen voor basisgezondheidscontroles en prestatiecontroles, en vervolgens de gegevens van klanten, cloudserviceproviders, externe klanten. Het is op de hoogte van de mensen die werken aan backends en voorwaarts gerichte toegang tot mensen. Het helpt de gebruiker om de applicaties te beheren, waaronder Google-applicaties, salesforce, werkdag, Microsoft office suite 365. Het kan ook gegevensprivacyovereenkomsten, inlogknoppen en inlogdashboards volgen.

4. Bewijspunt

Een bewijspunt is een hulpmiddel dat zich alleen op e-mail richt en automatisch wordt gegenereerd vanuit het weekgat in de systemen, wat een gemakkelijke plaats is voor hackers. Het voorkomt niet alleen de inkomende gegevens, maar zorgt ook voor elke afzonderlijke gegevenseenheid. Het helpt bij het voorkomen van gegevensverlies. Het werkt ook op codering en decodering van gegevensverwerking en gegevensstroom.

5. Zscaler

Het is het product voor het directe cloudnetwerk dat wordt toegepast voor een kostenefficiënte en eenvoudige implementatie dan oude beveiligingsmethoden. Het bedrijfsproduct Zscaler beschermt de systemen tegen geavanceerde bedreigingsaanvallen door het verkeer te controleren en te controleren dat binnenkomt en uit het gebruikersnetwerk stroomt dat als een controlepost fungeert. Het beveiligt en bewaakt ook de mobiele telefoon met een speciaal online mobiel applicatiedashboard.

6. CipherCloud

CipherCloud is een applicatie die wordt gebruikt om alle andere services en producten te beveiligen, zoals Google-applicaties, Amazon-webservices, Chatter, Office 365. Het zorgt ervoor dat de gegevens worden beschermd door codering, geregulariseerde verkeersbewaking en antivirusscan.

7. Doc Tracker

Doc Tracker bevindt zich bovenaan de beveiligingslaag die de bestanden van Box en Office 365 deelt. De gebruiker moet een beveiligingslaag bovenop de bestanden aanbrengen, als ze dit vergeten, kan iedereen het lezen, bewerken en beheren het. Doc Tracker richt zich op het voorkomen van documenten uit dit soort scenario's. Het stelt de gebruiker in staat te weten over de andere persoon die toegang gaat krijgen tot het gedeelde bestand. Als hij afgezien van zijn limieten probeert te handelen, kan de gebruiker het bestand opnieuw nemen door te klikken op "unsharing"

8. Centrify

Centrify streeft naar identiteitsbeheer voor verschillende applicaties en apparaten. Het belangrijkste doel is om gebruikers, werkgevers en klanten op elkaar te laten lijken als een centraal gebied dat kan worden bekeken en benaderd via het bedrijfsbeleid. Het geeft een alarm wanneer een persoon probeert in te loggen vanuit lokale cloudsoftware of cloudapplicaties. Het is een speciaal product dat werkt voor Samsung Knox met een extra beveiligingssoftware. Dit product staat het enige aanmeldingsproces toe.

9. Vaultive

Vaultive fungeert als een transparante netwerkproxy die zich tussen cyberspace en netwerk bevindt zonder voorwoordapparatuur. Verwacht van het bedrijf niet dat het bedrijf, voordat het de cloudgebaseerde servers gebruikt, volledige beveiliging biedt voor de bestanden en gegevens van de gebruiker, in plaats van te oefenen om eigen gegevens te beschermen door codering voordat deze de servers binnenkomen. Vaultive versleutelt alle uitgaande gegevens van Office 365 voordat ze de netwerken en toepassingen binnenkomen

10. Zilveren lucht

Het moet een one-stop-shop voor gebruikers zijn voor cloudgebaseerde beveiliging. Het biedt e-mailbewaking en netwerkbeveiliging. Het bevordert de gebruiker om klant te worden van de HIPAA- en PCI-overeenkomst. Deze belangrijke klant regelt het bedrijfsbeleid en de gezondheidsinformatie en online betalingen van een onderneming door krachtige meerlagige beveiligingssystemen te bieden.

Conclusie

Daarom moet security as a service in het hele netwerk worden geïmplementeerd en effectief worden gebruikt om gegevenslekken, gegevensverlies en gegevensverlies door hackers te voorkomen.

Aanbevolen artikelen

Dit is een gids voor Cloud Security Tools. Hier bespreken we de verschillende cloudbeveiligingstools die veelbelovend en zakvriendelijk zijn om op uw hardware- en softwaresysteem te installeren. U kunt ook onze andere gerelateerde artikelen doornemen voor meer informatie-

- IoT-beveiligingsproblemen

- Gratis tools voor gegevensanalyse

- Cyber Security Principles

- Hulpmiddelen voor het testen van regressie

- Firewall-apparaten

- Soorten cijfers

- Soorten cloud computing