Gecertificeerde ethische hacker - Het is niet ongewoon dat mensen praten over een 'gehackte' website en u hebt misschien nieuwsberichten gezien over populaire websites die worden gehackt door een groep mensen of door een individu. In de cyberwereld worden de mensen die dergelijke 'criminele' handelingen verrichten hackers genoemd. Dit kunnen intelligente programmeurs of netwerkbeheerders zijn die ervoor kunnen zorgen of ze informatie kunnen stelen of de controle over een website of portal kunnen nemen.

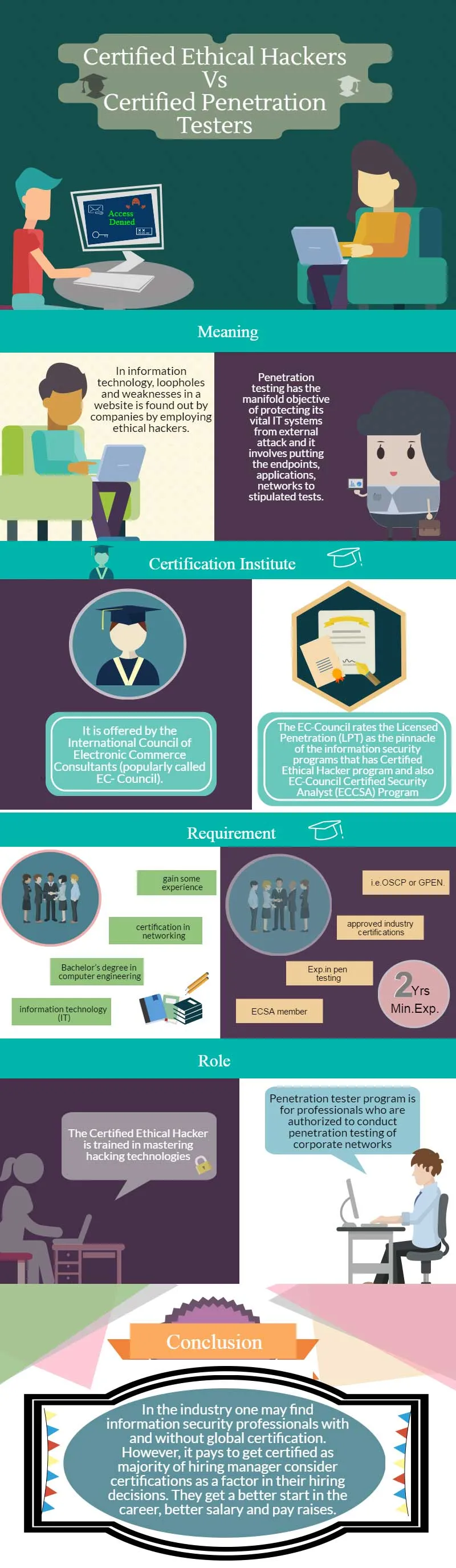

Om mazen in een systeem of een eigenschap te vinden, is de beste methode om een dief in dienst te nemen en het uit te zoeken. In informatietechnologie worden lacunes en zwakke punten in een website ontdekt door bedrijven door ethische hackers in dienst te nemen. Ze zijn getrainde gecertificeerde mensen met jarenlange ervaring om mazen te detecteren, zodat bedrijven het snel kunnen aansluiten en enorm verlies kunnen voorkomen in geval van een onverwachte hacking of virusaanval op een site.

De ernst van de cyberaanvallen kan worden afgemeten aan het actieplan van het Amerikaanse Witte Huis om $ 19 miljard uit te geven aan cyberveiligheidsinitiatieven, waaronder het opleiden van consumenten om tweefactorauthenticatie te gebruiken. Dit volgt op recente hacking die de persoonlijke gegevens van Amerikaanse burgers in gevaar bracht - in november riepen de federale autoriteiten drie mannen op voor inbraak in systemen van negen financiële instellingen, waaronder JP Morgan, Dow Jones, Scottrade en eTrade die de gegevens van 100 miljoen klanten in gevaar brachten.

Een onderzoek door Ponemon Institute in 2014 heeft aangetoond dat de gemiddelde kosten van een datalek voor het getroffen bedrijf $ 3, 5 miljoen bedragen

Veel industrie-onderzoek en enquêteverslagen wijzen op toenemende inbreuken op de beveiliging van websites en computernetwerken, waardoor de mogelijkheden voor getrainde of gelicentieerde ethische hackers worden vergroot.

CEH versus CPT Infographics

Hoe word je een gecertificeerde ethische hacker?

Er zijn veel instellingen die hacker-trainingen aanbieden, maar uiteindelijk moet dit leiden tot de Certified Ethical Hacker (CEH) -certificering aangeboden door de International Council of Electronic Commerce Consultants (in de volksmond EC-Council).

Het is niet eenvoudig voor iedereen om een ethische hacker of een gecertificeerde ethische hacker te worden, omdat eerdere ervaring in de IT-industrie een vereiste is voor formeel onderwijs in dit domein. Idealiter zou een ethische hacker een programmeerachtergrond moeten hebben met een bachelordiploma in computer engineering of informatietechnologie (IT). De eerste stap is om een certificering in netwerken te krijgen, wat ervaring op te doen in het gebied voordat u Cisco CCNA-certificering (Cisco Certified Network Associate) gaat gebruiken. Het is een certificaat dat het vermogen van een professional om te begrijpen configureren, bedienen, configureren en problemen met geschakelde en gerouteerde netwerken op gemiddeld niveau te begrijpen, en ook de verificatie en implementatie van verbindingen via externe sites met behulp van WAN omvat.

Daarna is het beter om te gaan voor het behalen van extra certificeringen in Securty, CISSP of TICSA. Hierdoor kan de persoon een positie in informatiebeveiliging krijgen. In dit stadium is het beter om ervaring op te doen met penetratietesten. Penetratietest omvat beoordeling van de beveiliging van IT-implementatie in een organisatie. Dit gebeurt met het doel de kwetsbaarheden in het netwerk te identificeren. De kwetsbare gebieden zijn servers, besturingssystemen, draadloze netwerken, mobiele apparaten, service, configuraties en applicaties. Deze tests kunnen handmatig worden uitgevoerd of door geautomatiseerde programma's uit te voeren.

Daarna, na het verkrijgen van meer bekendheid in de industrie, kan men proberen voor de internationale Certified Ethical Hacker (CEH) certificering verstrekt door International Council of Electronic Commerce Consultants (EC –Council). Volgens EC is het Certified Ethical Hacker-programma het toppunt van de meest gewenste trainingsprogramma's voor professionals op het gebied van informatiebeveiliging.

Afgezien van netwerklessen, moet een ethische hacker kennis hebben van Unix / Linux-opdrachten en distributies, programmeren in C, LISP, Perl of Java. Kennis van databases zoals MySQL komt ook van pas voor ethische hackers.

Naast technische kennis hebben ze ook behoefte aan probleemoplossing en vaardigheden van mensen of sociale engineering. Ze moeten ervoor zorgen dat mensen hun inloggegevens bekendmaken, systemen opnieuw opstarten of afsluiten of bestanden uitvoeren.

Er zijn vijf fasen in ethisch hacken- 1) Reconnaisance, 2) Toegang verkrijgen 3) Opsomming, 4) Toegang behouden en 5) tot slot je sporen. Bij verkenning wordt informatie verzameld over een beoogd doelwit van een kwaadaardige hack door het doelsysteem te onderzoeken. De poorten worden gescand om zwakke plekken in het systeem te vinden en om kwetsbaarheden rond de firewall en routers te vinden. Zodra het is gedetecteerd, kunnen de middelen voor toegang tot het systeem door de hacker worden uitgewerkt. Er zijn twee soorten verkenningsactief en passief.

Passieve verkenning heeft misschien niets te maken met informatiebeveiliging of IT-systemen, maar het kan kennis zijn over bedrijfsroutines - de tijden waarop werknemers aankomen en vertrekken. Of het kunnen internetprotocol (IP) wijzigingen zijn, naamgevingsconventies, verborgen servers of netwerken. De hacker bewaakt de gegevensstroom om te zien op welke tijden transacties plaatsvinden en de verkeersroutes.

Toegang krijgen tot het systeem is de belangrijkste fase van de hackeraanval. Het kan gebeuren via Local Area Network (LAN) of internet, lokale toegang tot een pc of zelfs offline toegang. Het omvat stapelgebaseerde bufferoverlopen, denial of service (DoS) en sessiekaping.

De opsomming of scanfase omvat het onderzoeken van het netwerk op basis van informatie die tijdens de verkenning is verzameld. De gebruikte tools zijn dialers, poortscanners, netwerkmappers, veegmachines en kwetsbaarheidsscanners.

Toegang behouden is van vitaal belang om deze voor toekomstig gebruik te behouden. Soms behouden ze exclusieve toegang via backdoors, Trojaanse paarden, rootkits. De laatste fase is het afdekken van sporen om detectie door beveiligingspersoneel te voorkomen. Het Certified Ethical Hacking (CEH) -programma behandelt deze onderwerpen in detail en wordt getest door de EC-Council voordat de certificering wordt toegekend die de kandidaat kwalificeert om uitdagende opdrachten in de industrie aan te nemen.

Het examen test de kennis en vaardigheden van kandidaten op de volgende gebieden-

-

- Telecom, netwerken, cybermedia en IT-systemen

- Een breed begrip hebben van beveiligingsprotocollen die horen bij de besturingssystemen MAC, Linux en Windows,

- Moet in staat zijn om de hack in een computersysteem van een organisatie te hacken om zijn kwetsbaarheden en zwakke punten te beoordelen met de juiste toestemming-

- Neem preventieve en corrigerende maatregelen tegen kwaadwillende aanvallen

- Ze moeten bedreven zijn in het identificeren en kraken van verschillende soorten wachtwoorden, en het tegengaan van wachtwoordaanvallen.

- Begrijp cryptografie- en coderingstechnieken met een private / publieke sleutelinfrastructuur.

- Ze moeten kennis hebben van cyberaanvallen, waaronder Trojan, URL, obfuscation, identiteitsdiefstal en social engineering.

Leer hoe u bedrijven kunt beschermen tegen de gevaren van kwaadwillende hackpogingen. Beoordeel de beveiliging van computersystemen met behulp van penetratietesttechnieken. Ontwikkel ethische hackvaardigheden.

Penetratietesten

Penetratietests hebben de veelvuldige doelstelling om hun vitale IT-systemen te beschermen tegen externe aanvallen en het gaat om het plaatsen van de eindpunten, applicaties en netwerken op voorgeschreven testen. Het stelt beveiligingsprofessionals in staat om elke mogelijke dreiging ruim van tevoren af te wenden door herstelmaatregelen te nemen wanneer kwetsbaarheden worden gevonden.

Regelmatige pentests zijn nuttig voor bedrijven om van tevoren te weten aan welke beveiligingsrisico's het IT-systeem is blootgesteld. Tijdige herstelmaatregelen voorkomen dat hackers het netwerk binnendringen en waardevolle gegevens in gevaar brengen. Het vermijdt de kosten die gepaard gaan met een inbreuk op de beveiliging die kan oplopen tot miljoenen dollars en verlies van imago met betrekking tot de klantbescherming van gegevens en zakelijke informatie met betrekking tot gegevens van derden. Penetratietests helpen organisaties om te voldoen aan voorschriften voor naleving / audits zoals GLBa, HIPAA en Sarbanes-Oxley. Bedrijven kunnen aanzienlijk geld besparen door boetes in verband met het niet naleven van penetratietests. Ze zullen kunnen voldoen aan tests zoals vereist in federale FISMA, PCI-DSS of NIST.

Aanbevolen cursussen

- Professionele webservices in Java-cursus

- Certificatietraining in game-ontwikkeling in C ++

- Online training voor ethisch hacken

- E1261 Professionele Vegas Pro 13-training

Licentie penetratietesten door EC-Council

De EC-Council beoordeelt de Licensed Penetration (LPT) als het toppunt van de informatiebeveiligingsprogramma's met het Certified Ethical Hacker-programma en het EC-Council Certified Security Analyst (ECCSA) -programma.

Het EC-Council LPT-examen is het meest uitdagende praktische examen voorafgaand aan het toekennen van certificering. De online versie van de cursus heeft meer dan 39 intense modules, meer dan 2300 slides die ingaan op complexe aspecten van penetratietesten. De cursus biedt 1100 tools waarmee ze diep in de wetenschap van penetratietesten kunnen duiken.

De EC-Raad zegt dat het LPT-examen is ontwikkeld in samenwerking met kleine en middelgrote ondernemingen en praktijkmensen over de hele wereld na een grondige analyse van functies, functies, taken en vaardigheden. Het simuleert een complex netwerk van een multinationale organisatie in realtime.

Met de online versie van de cursus kan informatiebeveiligingspersoneel overal ter wereld penetratietesten leren en een LPT-licentie aanvragen. De licentie is een garantie voor uw stakeholders dat u de 'hands on' op vaardigheden gebaseerde competentie bezit om een grondige beveiligingsbeoordeling uit te voeren.

Subsidiabiliteitscriteria

Niet alle IT-professionals komen in aanmerking om EG-Raadlicenties aan te vragen, met name voor pentests. De kandidaat moet een ECSA-lid met een goede reputatie zijn, met minimaal twee jaar ervaring in pentesting, en ook goedgekeurde industriële certificeringen hebben zoals OSCP of GPEN. Aanvragers kunnen via een online webformulier rechtstreeks een aanvraag indienen bij EC-Council.

De voordelen van certificering

- De certificering stelt kandidaten in staat om penetratietests en -consulting wereldwijd uit te oefenen.

- Aanvaarding door de industrie als juridische en ethische beveiligingsprofessional.

- Toegang tot software, sjablonen en testmethoden van EC-Council.

Hoewel verschillende agentschappen certificering bieden, biedt EC-Council certificering hen de mogelijkheid om hun vaardigheden te oefenen, zodat ze kunnen functioneren als een gelicentieerde penetratietester.

Hoewel Ethical Hacking en Penetration vallen op het gebied van informatiebeveiliging, verschillen ze subtiel in hun rol en functies. De Certified Ethical Hacker is getraind in het beheersen van hackingtechnologieën, terwijl een gelicentieerd penetratietestprogramma bedoeld is voor professionals die bevoegd zijn om penetratietests van bedrijfsnetwerken uit te voeren.

De aanvragen voor certificeringsexamens van de EG-Raad worden online geaccepteerd via https://cert.eccouncil.org/lpt-application-form.html.

De gecertificeerde ethische hacker van Ankit Fadia is ook een programma dat wereldwijd wordt erkend. Het is bedacht door een wereldwijd bekende autoriteit op het gebied van computerbeveiliging. Het biedt de nieuwste tools, technieken en methoden die worden gebruikt door cybercriminelen en terroristen. Het laat ook zien hoe ze te bestrijden. Ankit Fadia laat ook zien hoe hij websites, accounts, mobiele telefoons en wachtwoorden recht voor je ogen hackt.

Het potentieel van penetratietests en ethische marketing is enorm, met India's toonaangevende portal Naukri.com met 115 vacatures op dit gebied.

De rol van Certified Ethical Hacker (CEH) en penetratietester zijn verschillend, hoewel ze op het gebied van informatiebeveiliging vallen. De CEH is verantwoordelijk voor het beschermen van de IT-systemen door bepaalde routines uit te voeren die het systeem tegen externe bedreigingen beschermen. In dit domein zijn experts werkzaam als beveiligingsauditors, netwerkbeveiligingsspecialisten, penetratietesters, sitebeheerders, beveiligingsadviseurs afhankelijk van kennis, kunde en ervaring. Er is veel vraag naar experts op deze gebieden met certificering van de EC-Raad in de overheidssector, het leger en defensie. Cursussen ethisch hacken die aansluiten bij de syllabi van de EC Council, bereiden personeel voor informatiebeveiliging voor op het behalen van de EC-Council certificering. Ze worden aangeboden door scholen in de particuliere sector, universiteiten in verschillende landen.

Conclusie

In de industrie kan men informatiebeveiligingsprofessionals vinden met en zonder wereldwijde certificering. Het loont echter om gecertificeerd te worden, aangezien de meerderheid van de wervingsmanagers certificeringen als een factor in hun wervingsbeslissingen beschouwt. Ze krijgen een betere start in de carrière, een beter salaris en loonsverhogingen.

Volgens het Amerikaanse Bureau of Labor Statistics zal de vraag naar informatiebeveiligingsanalisten naar verwachting 18% groeien van 2014 tot 2024, wat veel sneller is dan de meeste andere beroepen. In India zijn er slechts 50.000 professionals op het gebied van cyberbeveiliging, maar de natie heeft tegen 2020 vijf miljoen professionals nodig, volgens de National Association of Software and Service Companies (NASSCOM).

Het land heeft elk jaar 77.000 nieuwe ethische hackers nodig, maar momenteel zijn slechts 15.000 mensen op dit gebied opgeleid. Zelfs de beste hackers moeten meer studeren en een wereldwijde certificering krijgen om geloofwaardigheid te verkrijgen. In overeenstemming met de stijgende vraag naar ethische hackers en penetratietesters, zijn er verschillende instituten ontstaan in de particuliere sector die verschillende cursussen aanbieden.

Volgens McKinsey is ongeveer 70% van de Indiase bedrijven vatbaar voor cyberaanvallen. Bij een recent incident moest een bedrijf enorm geld betalen om de controle over zijn gestolen gegevens terug te krijgen.

In de VS zijn de voorschriften streng wat betreft de naleving. India heeft niet het equivalent van de Health Insurance Portability and Accountability Act die in 1996 door het Amerikaanse congres werd aangenomen. De wet is bedoeld om vertrouwelijke gezondheidsinformatie van Amerika te beschermen en af te handelen. Het is moeilijk voor bedrijven die niet aan HIPAA voldoen om zaken te doen in de VS.

Samen met ethisch hacken, penetratietests, worden kwetsbaarheidsonderzoeken ook steeds populairder, maar worden experts vaak verward met penetratietests.

Aanbevolen artikel

Hier zijn enkele artikelen die u zullen helpen meer informatie te krijgen over de Certified Ethical Hacker VS Certified Penetration Testers, dus ga gewoon via de link.

- Kali Linux vs Ubuntu: voordelen

- Linux versus Ubuntu

- Geweldige gids over ethische hackerdefinitie | Certificering | opleiding | beginners