Afbeeldingsbron: torproject.org

Afbeeldingsbron: torproject.org

Ja. Ik weet. De titel lijkt eng. Maar het is niet de naam van een film. Maar ik durf te wedden dat het zo eng is als maar kan. Man in the middle MITM is een soort aanval die wordt gebruikt bij het hacken en netwerkkaping.

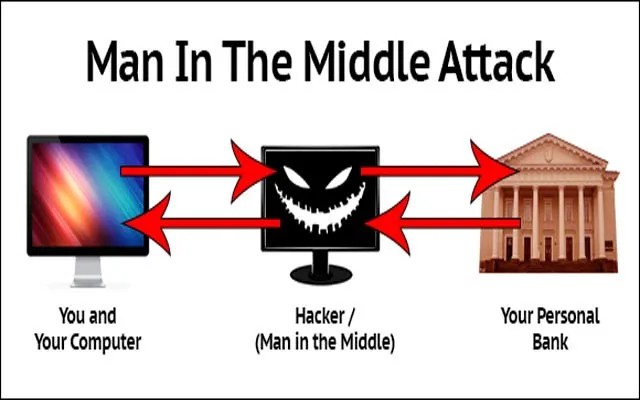

Maar waarom de naam Man in the Middle MITM. Wacht! Dat is het niet! Het was eerder bekend als Monkey-in the Middle. Ik weet niet waarom het zo werd genoemd, maar ik weet zeker waarom Man in the Middle MITM de naam is. Het volgende beeld spreekt voor zichzelf voor de definitie ervan.

Afbeeldingsbron: github.com

Man-in-the-middle-aanval (MITM) Synopsis

Twijfel je nog? Laat me je dit uitleggen. Stel dat u een persoon bent die regelmatig sitebezoeken moet doen voor uw bedrijf voor een x-type taak. U bezoekt de plaats van uw klant en sluit uw dongle aan om het internet te starten.

Maar je ziet dat je je internetpakket niet hebt opgeladen (neem maar aan). En nu kun je het niet eens opladen omdat je internet niet werkt.

Nu is de client goed genoeg om u toegang te geven tot zijn draadloze LAN of Wi-Fi in ons geval. Maar het ding is, is dit veilig? Absoluut niet. Jij, mijn vriend, kan nu het slachtoffer worden van grote spionagespullen. Hahaha … Niet precies, maar mijn punt is alleen dat het niet veilig is. Laat me het op een andere manier uitleggen.

Wat ik je hierboven vertelde was slechts een waarschuwing. Ik heb dit in het echte leven gedaan en laat me je de gevolgen daarvan tonen. Ik ben een penetratietester om mee te beginnen.

Wat ik hier ga zeggen, is wat ik je aanraad om te doen in je eigen thuisomgeving of lab. Als je dit op een openbare plek doet, kun je in een aantal ernstige juridische problemen terechtkomen. (Kortom, tot tenzij u een goede advocaat heeft, doe dit niet).

Het incident

Twee jaar geleden, toen ik nog aan het leren was hacken (ik ben nog aan het leren), zat ik in een McDonalds in Pune, India. Mijn internet was die week stil vanwege extreme regenval. En omdat ik een persoon ben die niet zonder internet kan leven, heb ik besloten om bij een McDonalds te crashen, omdat het GRATIS Wi-Fi heeft.

Ja, mensen springen normaal gesproken meteen een plek binnen waar gratis internet is (althans mensen in India) zonder na te denken over de problemen die het kan veroorzaken (vanwege mensen zoals ik).

Dus begon ik mijn laptop. Ik had op dat moment Arch Linux geïnstalleerd, wat nog steeds mijn favoriet is. Maar wat ik deed, kon worden gedaan op elke laptop die is geïnstalleerd met standaard Linux-besturingssysteem (YES-Its Linux). Ik verveelde me en omdat ik niets te doen had, begon ik een MITM-aanval voor de lol. Deze aanval is behoorlijk geavanceerd.

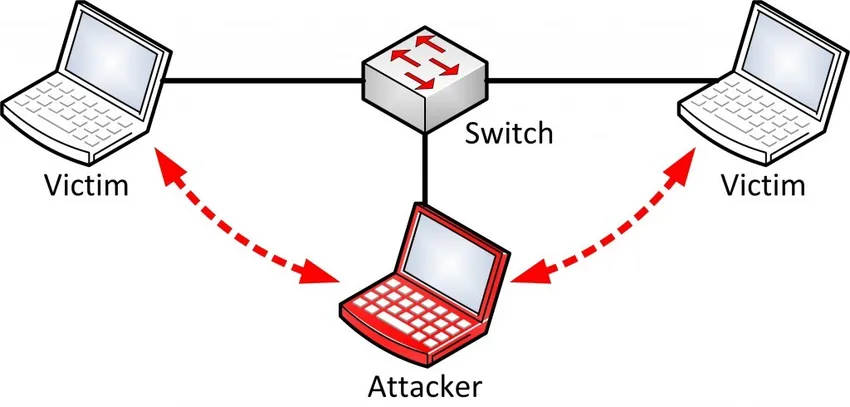

Wat dit zou doen, is dat het waarschijnlijk andere computers en mobiele telefoons in het netwerk zou laten denken dat ik de router ben en alle pakketten door mij zou geven. Als je hier niet over schrikt, zou je dat moeten zijn.

De reden daarvoor is omdat ik nu elke informatie behandel die door het netwerk gaat; zowel inkomend als uitgaand verkeer. Nu kan ik de pakketten bekijken, eraan snuffelen en alle gegevens doornemen.

Of het nu mensen zijn die inloggen op sociale netwerkwebsites, mensen die met elkaar chatten of erger, mensen die banktransacties doen. Normaal zou ik wegblijven zodra ik het digitale certificaat van een bank zag. Maar wat ik gewoon voor de lol zou doen, is dat ik de chats zou aanpassen die mensen vroeger deden.

Dit was echt leuk. WhatsApp is beveiligd (of je kunt het tenminste niet kraken zodra het door het netwerk gaat). Veel mensen gebruikten We-chat en Hike die een extreem lage codering of helemaal geen codering hadden. Dus, wanneer een man vroeger aan een meisje vroeg om ergens af te spreken, veranderde ik meestal het adres van hun ontmoeting.

Ik weet dat dit kinderachtig is, maar zoals ik al zei, het was leuk. (Ik heb eigenlijk veel meer gedaan dan alleen dit). Dus het ding is dat ik niet alleen de transacties en het verkeer kon zien gebeuren, ik kon ze zelfs veranderen, iets helemaal uit de hitlijsten sturen.

Als iemand bijvoorbeeld een video op YouTube afspeelt, kan ik die video volledig veranderen met een paar eenvoudige JavaScript en ze trollen. Laat me je nu nog eens vragen over mijn eerste voorbeeld van het gebruik van volledig willekeurige wifi, denk je dat dat veilig is?

Aanbevolen cursussen

- R Studio Anova Technieken Trainingsbundel

- Online certificeringstraining in AngularJS

- Professionele ISTQB niveau 1 training

- Professional Software Testing Fundamentals Training

Het hoe en waarom

Oké, nu de hoofdvraag die jullie allemaal hebben gewacht om te stellen? Waarom? Het is waarschijnlijk niet eens een vraag. Daar zijn veel antwoorden op, zoals jezelf beveiligen, of de risico's en de wetenschap begrijpen hoe het in werkelijkheid werkt en eigenlijk hoe je iemand weet en betrapt die hetzelfde met je doet .

Dus om te beginnen, om een MITM-aanval uit te voeren, raad ik aan Kali Linux te gebruiken. Op die manier is er heel wat minder gedoe om iets te installeren, omdat Kali Linux een pentesting-software is en het wordt geleverd met bijna elke vooraf geïnstalleerde tool.

MITM wordt normaal uitgevoerd met behulp van ARP-vergiftiging. MITM omvat het stelen van cookies, het kapen van sessies waar u de hele inlogsessie van een persoon kunt vastleggen en nog veel meer.

Met voldoende informatie kan men zelfs een Distributed Denil of Service-aanval uitvoeren en het hele netwerk uitschakelen. Ik zal hier geen volwaardige codes opschrijven. Maar ik zou je de basisprincipes van MITM vertellen om mee te beginnen. De reden hiervoor is omdat de aanval meestal ook afhangt van de beveiliging van de router.

Je kunt tegenwoordig gewoon geen laptop meenemen en iets hacken. Daarvoor heb je een goede configuratie nodig. Dus na het installeren van kali linux, zou ik aanraden om een goede monitoring en het injecteren van wifi te hebben.

Degene die ik al maanden gebruik is TP-Link Wn722n. Het heeft een goed bereik en is extreem krachtig en draagbaar om een MITM-aanval uit te voeren.

Nu hoeft u alleen ArpSpoof te gebruiken om uw Mac-ID te vervalsen om het netwerk te laten denken dat u de router bent en vervolgens alle pakketten vast te leggen via Wireshark en tcpdump. U kunt ook het verkeer snuiven met Dsniff, maar u kunt echter geen https-pakketten snuiven.

Dsniff werkt alleen met onbeveiligde socketlaag ie http en niet https. Als u met http wilt werken, moet u SSL Strip gebruiken om de laag Secure sockets te verwijderen en vervolgens de pakketten erdoorheen te snuffelen.

Er zijn nog een paar dingen om in gedachten te houden. Zorg ervoor dat uw firewall is geconfigureerd om deze pakketten te accepteren. Als u dit op LAN doet, is dit ook geen probleem, maar als u dit via een WAN probeert te doen, moet u het doorsturen om deze pakketten te krijgen.

Hier volgen enkele MITM-aanvalstools die kunnen worden gebruikt:

Voor ramen:

Cain and Abel - Een GUI-tool voor het snuiven van een ARP-vergiftiging. Omdat ik al heel lang in dit veld ben, zou ik liever niet willen kiezen voor man in de middelste aanvalstools voor Windows. De reden is dat als u meerdere aanvallen probeert uit te voeren, Windows niet helpt. U moet overschakelen naar Linux of meerdere computers hebben, wat niet goed is.

Voor Linux:

- Ettercap en Wireshark: om pakketten op LAN te snuiven

- Dsniff: SSH-aanmeldingen vastleggen

- SSLStrip - Om een beveiligde laag over pakketten te verwijderen

- Airjack - Om meerdere MITM's in één keer te doen

- Wsniff - Een hulpmiddel voor het verwijderen van SSL en HTTPS

Als je dacht dat dit het was, wacht dan. Er is nog een platform waar de meesten van jullie misschien niet eens van weten: en het is mijn favoriete Android. Laten we eens kijken wat Android in zijn winkel heeft:

- Dsploit - Een hulpmiddel voor slechts verschillende soorten MITM-aanvallen

- Zanti2 - Zanti is commerciële software, voorheen was het een betaalde app, maar sinds kort hebben ze er freeware van gemaakt. Het is extreem sterk in het geval van MITM's en andere aanvallen

- Wireshark - Hetzelfde als Linux

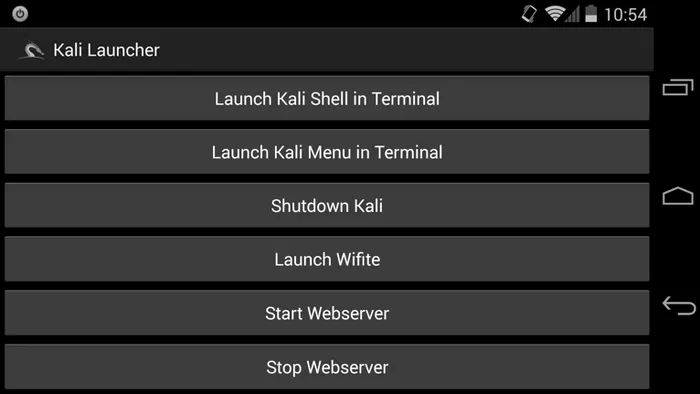

- Kali Linux - Ja. Er is Kali Linux beschikbaar voor Android die nu bekend staat als NetHunter. Het beste deel is dat je daarmee zelfs je eigen thuiscomputer kunt openen en vervolgens kunt beginnen met hacken zonder sporen achter te laten.

Dus de volgende keer dat u iemand in uw netwerk ziet knoeien, is het niet alleen een man met een laptop waar u aan moet twijfelen. Iedereen met een goede Android-gsm zoals de Nexus of de One plus kan je netwerk hacken zonder dat je dat weet.

Dit is hoe de GUI van Kali op Nethunter eruit ziet:

Afbeeldingsbron: kali.org

Paranoia is de sleutel tot beveiliging

De enige manier om veilig te blijven in deze parasitaire wereld is door paranoïde te blijven. Het is niet alleen voor MITM-aanval, maar omdat het voor alles is. Hier volgen enkele stappen die u kunt overwegen om toegang te krijgen tot openbare wifi om uzelf veilig te houden:

- Gebruik altijd VPN wanneer u verbinding maakt met e-mailservices

- Gebruik een veilige e-mail met behoorlijke e-mailbeveiliging om malware te detecteren, bijvoorbeeld: Google of Protonmail

- Als u zelf een openbare wifi-eigenaar bent, moet u een IDS installeren, dwz Intrusion Detection System om elk type niet-normale activiteit vast te leggen

- Controleer zo nu en dan uw gegevens om te zien of er willekeurige activiteit heeft plaatsgevonden of dat deze vanaf een andere locatie is geopend. Wijzig uw wachtwoorden elke maand. En nog belangrijker, maak ze niet gemakkelijker voor mensen om te kraken. De meeste mensen houden wachtwoorden zoals 18two19Eight4. Dit wachtwoord is uiterst eenvoudig te kraken, omdat dit gewoon een geboortedatum kan zijn, dwz 18 februari 1984. Wachtwoorden moeten zijn zoals 'iY_lp # 8 * q9d'. Yup, zo ziet een redelijk veilig wachtwoord eruit. Ik zeg niet dat dit niet te kraken is. Maar het zal 10 keer meer tijd verbruiken in het geval van eerdere.

Dus dat zou het nu zijn. Wacht tot mijn volgende blog over Cyber Security voor meer updates. Blijf dan veilig en blijf hacken.

Gerelateerde artikelen:-

Hier zijn enkele artikelen die u zullen helpen om meer details over de Geheime Aanvaller te krijgen, dus ga gewoon door de link.

- 13 soorten e-mailetiquette-regels die u mogelijk overtreedt

- Vragen tijdens solliciteren voor Java voor Fresher | Meest belangrijk

- 6 soorten cyberbeveiliging | Basics | Belang

- Linux versus Windows - Ontdek de 9 meest geweldige verschillen

- CEH vs CPT (Certified Ethical Hacker VS Certified Penetration Testers)