Wat is malware?

Malware is een parabel die wordt gebruikt om te verwijzen naar verschillende agressieve of invasieve codetypes en het is de korte naam van schadelijke software. Cybercriminelen ontwikkelen malware die een negatieve invloed heeft op de systeembeveiliging, gegevens steelt, controles omzeilt en de hostcomputer, de software en de informatie beschadigt.

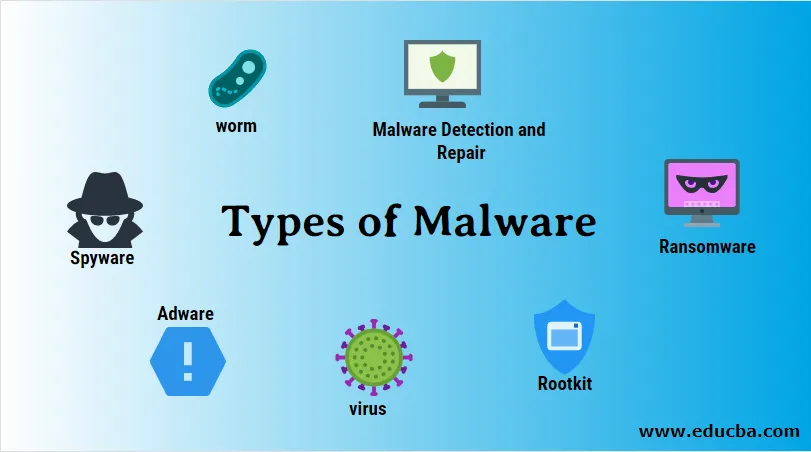

Soorten malware

De belangrijkste en meest populaire vormen van malware worden als volgt gegeven:

1. Spyware

- Spyware wordt vaak gebruikt door mensen die de computeractiviteiten van hun geliefden willen testen. Natuurlijk kunnen hackers spyware gebruiken bij gerichte aanvallen om de toetsaanslagen van slachtoffers op te nemen en toegang te krijgen tot wachtwoorden of intellectueel eigendom. Adware en spyware zijn meestal de eenvoudigste om te verwijderen, omdat ze lang niet zo smerig zijn als andere malwareprogramma's. Controleer en stop het schadelijke uitvoerbare bestand - u bent klaar.

- De methode die wordt gebruikt voor het gebruik van het apparaat of de client, of het nu gaat om sociale engineering, niet-gepaarde code of een dozijn andere hoofdoorzaken, is veel belangrijker dan daadwerkelijke adware of spyware. Dit komt omdat hoewel de doeleinden van een spyware- of adwareprogramma niet zo schadelijk zijn, als een trojan met externe toegang via de achterdeur, ze allemaal dezelfde afbraakmethoden gebruiken. Het bestaan van een spyware-programma moet een waarschuwing zijn voor een soort kwetsbaarheid in het systeem of de client voordat er echt slechte dingen gebeuren.

2. Adware

- Adware een soort software om advertenties op uw computer te bekijken, zoekaanvragen door te sturen naar websites voor advertenties en marketinggegevens op uw computer te verzamelen. Adware verzamelt bijvoorbeeld normaal gesproken de informatie over de soorten websites die u bezoekt om aangepaste advertenties weer te geven.

- Sommigen vinden dat adware die informatie verzamelt, schadelijke adware is zonder uw toestemming. Een ander voorbeeld van schadelijke adware is opdringerige pop-upadvertenties voor beweerde oplossingen voor computervirussen of slechte resultaten.

3. Computervirus

- Een computervirus wordt voornamelijk gekenmerkt door kwaadaardige software die cybercriminelen repliceren. Doorgaans richt het zich op en infecteert bestaande bestanden op het doelsysteem. Voor het uitvoeren van kwaadaardige activiteiten op het beoogde systeem moeten virussen worden uitgevoerd om elk bestand dat het programma kan uitvoeren, te targeten. Sinds de komst van computers bestaan virussen althans in theorie.

- John von Neumann maakte zijn eerste academische studie over machinetheorie in 1949. In de jaren '70 zijn de eerste voorbeelden levende virussen. We gebruiken systeembronnen naast het beroven en beschadigen van gegevens, bijvoorbeeld om het hostnetwerk nutteloos of inefficiënt te maken. Een ander veel voorkomend kenmerk van virussen is hun release, waardoor het moeilijk te identificeren is. Virussen zijn onuitgenodigd, verbergen zich in anonimiteit, repliceren wanneer ze worden uitgevoerd en werken in het algemeen onduidelijk door andere documenten te infecteren.

4. Worm

- Wormen waren zelfs langer dan computervirussen vóór mainframedagen. E-mail nam ze in het model in de late jaren 1990 en computerbeveiligers werden getroffen door kwaadaardige wormen die bijna tien jaar lang als e-mailbijlagen kwamen. Eén persoon zou een ontwormde e-mail openen en het hele bedrijf zou gemakkelijk besmet raken. Het vreemde kenmerk van de worm is dat hij zichzelf repliceert.

- Neem de beruchte worm van Iloveyou: toen hij wegging, werd bijna elke e-mailclient ter wereld getroffen, telefoonsystemen overweldigd (waarbij de tekst frauduleus werd verzonden), tv-netwerken onderbroken en zelfs het dagblad dat ik een halve dag had, werd uitgesteld. Verschillende andere wormen, waaronder SQL Slammer en MS Blaster, hebben de worm een plaats gegeven in de geschiedenis van softwarebeveiliging. De succesvolle worm maakt zijn vermogen om zich te verspreiden zonder tussenkomst van de eindgebruiker zo verwoestend. Ter vergelijking, virussen hebben in ieder geval een eindgebruiker nodig om ermee te beginnen, voordat ze andere onschuldige bestanden en gebruikers proberen te infecteren. Wormen gebruiken andere vuile werkbestanden en software.

5. Trojan

- Een Trojan is een kwaadaardig programma dat zichzelf nuttig lijkt. Cybercriminelen voorzien Trojaanse paarden van reguliere code, die een slachtoffer overhaalt om het te downloaden. Het woord komt uit de oude Griekse geschiedenis van het houten paard dat door een hinderlaag werd gebruikt om de stad Troje te veroveren. Trojaanse paarden op machines zijn net zo aanvallend. De payload kan iets anders zijn dan een achterdeur waarmee aanvallers ongeautoriseerd toegang hebben tot het getroffen apparaat. Trojaanse paarden geven cybercriminelen vaak toegang tot IP-adressen, wachtwoorden en bankgegevens tot persoonlijke informatie van een klant. Het wordt vaak gebruikt door keyloggers om snel account- en wachtwoordnamen of creditcardgegevens vast te leggen en de details aan de malware-actor bekend te maken.

- Veel ransomware-aanvallen worden uitgevoerd met een Trojaans paard door in een schijnbaar onschadelijk stuk gegevens dat de schadelijke software is opgeslagen. Beveiligingsexperts zijn van mening dat Trojaanse paarden tegenwoordig tot de gevaarlijkste typen malware behoren, met name Trojaanse paarden die gebruikers van financiële gegevens willen beroven. Sommige verraderlijke vormen van Trojaanse paarden beweren dat ze virussen doden, maar in plaats daarvan virussen toevoegen.

6. Ransomware

- Malwareprogramma's die de informatie coderen en bewaren als een herstel in afwachting van een uitbetaling in de cryptocurrency, zijn de afgelopen jaren een groot percentage malware geweest en het percentage is nog steeds dat. Bovendien heeft Ransomware kreupele bedrijven, ziekenhuizen, politie en zelfs hele steden. De meest freelance-systemen zijn Trojaanse paarden, wat betekent dat ze moeten worden uitgebreid door een vorm van social engineering. Nadat het is uitgevoerd, controleert en codeert de meerderheid van de gebruikers bestanden binnen enkele minuten.

- Als de client een paar uur zoekt voordat de coderingsroutine is ingesteld, zal de malwarebeheerder precies bepalen hoeveel het slachtoffer kan betalen en ook zorgen dat andere zogenaamd veilige back-ups worden verwijderd of gecodeerd. Ransomware kan, net als elk ander type malware, worden vermeden, maar eenmaal uitgevoerd kan de schade moeilijk zijn om terug te draaien zonder een sterke, gecontroleerde back-up. Verschillende rapporten hebben aangetoond dat ongeveer een derde van de slachtoffers nog steeds losgeld betaalt en ongeveer 30% van de slachtoffers nog steeds hun gegevens niet openbaar maakt. Hoe dan ook, het heeft andere apparaten, decoderingssleutels en meer dan een kleine kans nodig om de gecodeerde bestanden te openen, indien mogelijk.

7. Rootkit

- Een rootkit is een meestal kwaadaardige verzameling softwaretools, die ongeautoriseerde toegang tot een computer biedt door onbevoegde gebruikers. Na installatie van de rootkit kan de rootkit-controller op afstand bestanden uitvoeren en systeeminstellingen op de hostmachine wijzigen.

- De meeste malwareprogramma's staan tegenwoordig bekend als rootkits of rootkits. Malwareprogramma's proberen gewoon het onderliggende besturingssysteem te wijzigen om de software effectief te controleren en te verbergen voor antimalware.

8. Phishing en spear phishing

- Phishing is een van de cybercriminaliteit die optreedt wanneer een e-mail, telefoon of sms wordt benaderd om een slachtoffer te verleiden om gevoelige gegevens, zoals persoonlijke identificatie, bank- en creditcardgegevens en wachtwoorden, te verstrekken door iemand die zich voordoet als een legitieme entiteit. Phishing is technologisch gezien geen malwaretype, maar een bezorgmethode die criminelen gebruiken om andere malwarevormen te verspreiden. Vanwege het belang en hoe het werkt, hebben we het hier in malwarevormen opgenomen.

- Een aanval lokt soms een persoon om op een kwaadwillende URL te klikken om de gebruiker voor de gek te houden om te geloven dat hij of zij een online betalingsgateway of een andere online service bezoekt. De schadelijke site registreert vervolgens de naam en het wachtwoord van de gebruiker en alle andere persoonlijke of financiële informatie. Spear Phishing is een soort aanval gericht op een bepaalde persoon of groep mensen zoals de CFO van een bedrijf om toegang te krijgen tot vertrouwelijke financiële informatie.

9. Detectie en reparatie van malware

- Helaas kan het een dwaas zijn om afzonderlijke malwarecomponenten te vinden en te verwijderen. Het is gemakkelijk om een fout te maken en een onderdeel over te slaan. Daarom weet u niet of de malware het systeem zodanig heeft gewijzigd dat het niet meer volledig betrouwbaar is.

- Als het verwijderen van malware en forensisch onderzoek niet goed zijn getraind, maakt u een back-up van gegevens (zonder deze, indien nodig), formatteert u de schijf en installeert u de programma's en gegevens opnieuw als de malware is geïdentificeerd.

Symptomen van malware

Hieronder vindt u enkele veelvoorkomende symptomen en tekenen van een malware-infectie:

- Verminder uw machine, programma's en internettoegang.

- De webbrowser werkt ook helemaal niet meer.

- Onmiddellijk zullen de pop-ups van opdringerige advertenties je scherm overspoelen.

- Frequente machine of software loopt onverwacht vast.

- Onoplettende schijfopslag neemt af.

- De startpagina van de webbrowser is gewijzigd.

- Mensen die klagen over het ontvangen van vreemde en betekenisloze e-mails

Conclusie - Soorten malware

In dit artikel hebben we gezien wat verschillende soorten malware zijn, hoe u ze kunt detecteren en hoe u kunt vaststellen dat uw systeem door malware is getroffen of niet. Ik hoop dat dit artikel je helpt bij het begrijpen van de malware en de typen ervan.

Aanbevolen artikel

Dit is een gids voor soorten malware. Hier bespreken we malware en belangrijkste soorten malware, samen met symptomen. U kunt ook onze andere voorgestelde artikelen doornemen voor meer informatie -

- Inleiding tot wat is Cyber Security?

- Cyber Security Principles | Top 10 principes

- Cybersecurity Framework met componenten

- Vragen tijdens solliciteren bij Cyber Security

- Top 12 vergelijking van Mac versus IP-adressen