Verschil tussen phishing en pharming

Phishing stuurt iemand een valse e-mail en vraagt hem om gevoelige informatie te delen, zoals gebruikersnaam, wachtwoord en bankgegevens, enzovoort. De phishing-website is totaal niet authentiek. Aan de andere kant hacken de apothekers meestal het Domain Name System (DNS) van een echte website in pharming. De gebruiker opent een bedriegersite die een replica is van de echte website. Phishing is een vaker gepleegde misdaad, terwijl pharming niet erg vaak voorkomt

phishing

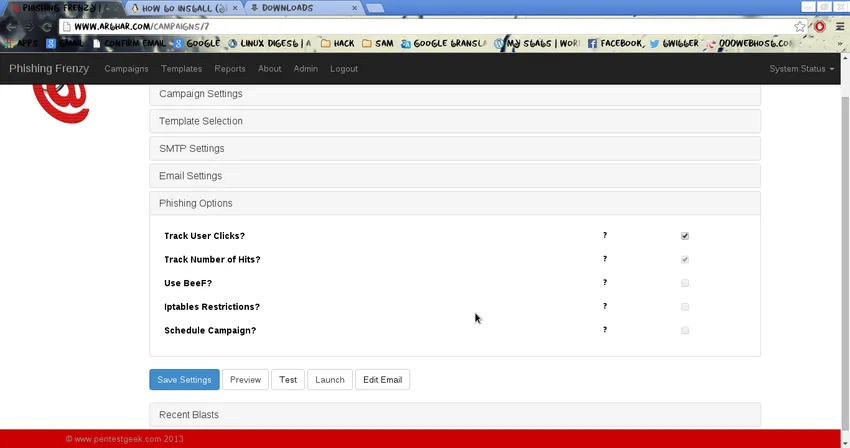

U moet zich bewust zijn van de bedreigingen met betrekking tot cybercriminaliteit. Tegenwoordig zijn de hackers erg sluw geworden en nemen ze hun toevlucht tot nieuwe technieken voor het stelen van vertrouwelijke informatie van pc's en laptops. Een van de methoden die zijn gebruikt om de onrechtmatige daad te bereiken, is Phishing. Het is een illegale procedure waardoor een hacker of een persoon in het geheim informatie over een vertrouwelijk / gevoelig onderwerp verkrijgt. Het kan een gebruikersnaam, wachtwoord of creditcard- / betaalpasgegevens zijn, enz. Phishing zou een onderdeel van de cybercriminaliteit zijn. Er zij aan herinnerd dat de intentie om gevoelige informatie te verkrijgen kwaadaardig is.

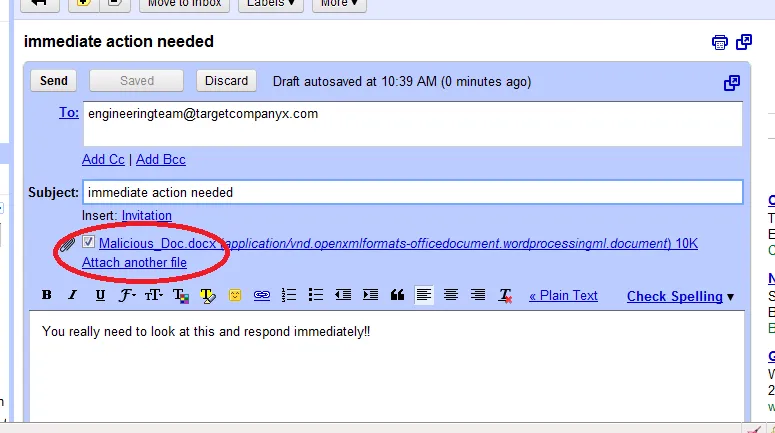

Het doel van het plegen van een dergelijk misdrijf is om de consument tot slachtoffer te maken door fraude-e-mails te sturen die vaak het virus bevatten. Als zodanig stuurt de phisher bulk-e-mails die in eerste instantie authentiek lijken. Mensen kunnen bijvoorbeeld e-mails ontvangen die hen informeren over een loterijprijs van een bank of een ander gerenommeerd bedrijf. De afzender vraagt meestal om uw persoonlijke gegevens, zoals naam, adres, telefoonnummer, e-mail en vooral uw bankgegevens. De laatste tijd is phishing heel gebruikelijk geworden, waardoor een aantal mensen slachtoffer wordt.

Er zijn echter verschillende maatregelen genomen om deze cyberdreiging te beteugelen, zoals mensen bewust maken en waarschuwen voor dergelijke fraude-e-mails en ze niet blind te vertrouwen, aanbieden om gebruikers te trainen om dergelijke incidenten aan te pakken, het beveiligingsniveau van de websites, wetgeving en veel meer. Phishing valt in de categorie social engineering en heeft zich daarom ook gericht op sociale media-websites zoals Facebook, YouTube of Twitter om de gebruikers te bedriegen.

Advent van Phishing

Het eerste grote doelwit van de phishers was American Online Accounts (AOL). Ze wilden in het geheim informatie over de rekeningen krijgen. Met die bedoeling in het achterhoofd, stelden zij zich voor als AOL-medewerkers aan hun doelslachtoffers en verstuurden zij berichten om hun login en wachtwoord te vragen. Nadat de gebruiker in de val was gelopen, werd het gemakkelijk om hun slechte intentie te vervullen. Ze raakten betrokken bij een aantal cybergerelateerde misdaden, zoals het verzenden van bulk-spam-e-mails, software die malware bevat, enzovoort.

Ze gingen nog een stap verder in dit proces en namen hun toevlucht tot enkele andere illegale activiteiten, zoals het aanmoedigen van internetgebruikers om nepwebsites te bezoeken waarvan de URL niet legitiem was. Ze profiteerden zelfs ook ten onrechte van de grammaticale en spelfouten. Na verloop van tijd werd de phishing-activiteit technologisch geavanceerd en werd het voor de autoriteiten erg moeilijk om de fouten op te sporen. Maar het is een grote zorg dat verschillende overheids- en militaire websites het doelwit zijn van phishing met als doel de vertrouwelijke informatie te stelen.

Elk jaar verlies van rijkdom

Het is heel jammer dat veel financiële instellingen zoals banken, gerenommeerde en vertrouwde bedrijven, en zelfs overheden enorme verliezen per jaar lijden als gevolg van de illegale activiteit van phishing. Het verlies is geschat op miljarden.

Aanbevolen cursussen

- Online cursus ASP.NET beheersen

- Online Java Swing GUI-cursus

- Certificatietraining in Games Unity

- Certificatiecursus in Java uitgebreid

Gedetailleerde categorisatie van phishingtechnieken

Het is nu belangrijk of u begrijpt de verschillende soorten phishingtechnieken die de hackers meestal aanpassen om de gebruikers te misleiden. Dit zal u inderdaad helpen om alert en attent te blijven als u in de nabije toekomst een dergelijk incident tegenkomt. Reageer in elk geval niet op dergelijke e-mail die beweert dat u van de ene dag op de andere miljonair wordt. Enkele van de belangrijkste soorten phishingtechnieken zijn:

-

Walvisvangst

Wanneer de phishers of hackers zich richten op de senior executives en andere hooggeplaatste functionarissen van een gerenommeerd bedrijf zoals voorzitter, CEO of CFO, wordt deze activiteit de walvisvangst genoemd. Het kan worden verklaard door een eenvoudig voorbeeld. Het wordt meestal geschreven aan de hogere autoriteiten met een valse claim met betrekking tot de bezorgdheid van het bedrijf. De inhoud van de e-mail is meestal een klacht van een klant. De hackers kunnen een URL verzenden en de autoriteit vragen om de software te downloaden en te installeren, zodat ze de dagvaarding kunnen bekijken. Daarom moet het bedrijfsmanagement heel voorzichtig zijn met dergelijke e-mails, zodat ze niet vast komen te zitten in het net. Dit kan leiden tot financieel verlies voor het bedrijf.

-

Filterontduiking

Filter Evasion is een nieuwe methode ontwikkeld door de Phishers om hun onwettige activiteit te bestendigen. In deze procedure maken ze gebruik van de afbeeldingen of foto's in plaats van de tekst. Deze techniek is ontwikkeld om de anti-phishing-autoriteiten uit te dagen die fraude-e-mails of spam identificeren. Geavanceerde technologie heeft echter medicijnen geïntroduceerd om dergelijke ziekten te bestrijden. Het heeft een meer gemoderniseerde versie van anti-phishingfilters gelanceerd om dergelijke afbeeldingen te detecteren met behulp van Optical Character Recognition (OCR). Anderzijds gebruiken deze autoriteiten ook Intelligent Word Recognition (IWR) die nuttig zijn bij het identificeren van de cursieve en verschillende stijlen van handschrift. Deze techniek vervangt echter OCR niet.

-

Speervissen

Dit soort phishing-technieken wordt uitgevoerd met de bedoeling om individuele gebruikers of zelfs een bedrijf aan te vallen. In feite is het erkend als een van de meest voorkomende phishing-processen in de afgelopen tijd. Hackers proberen via nep-e-mails persoonlijke informatie van de personen te verzamelen. Pas echter op voor dergelijke e-mail van een onbekende persoon.

-

Link manipulatie

Dit is een soort technische schijnvertoning waarbij een fraudemail zal vragen om op een link naar een vervalste website van een nepbedrijf te klikken. Wanneer u de URL opent, twijfelt u er echter niet aan dat het een phished-website is. De hackers voeren deze illegale handeling uit door verkeerde spelling op de link te gebruiken of door een vals subdomein te gebruiken om hun prooi te vangen. Wanneer u een bepaalde pagina op een site opent, lijkt het erop dat u die specifieke pagina bekijkt, maar de waarheid is dat deze is gekoppeld aan een andere website. Bovendien moet u e-mails zijn tegengekomen die laten zien waar de link u verder brengt. De phishers maken ook gebruik van enkele internationale domeinnamen die moeilijk te identificeren zijn.

-

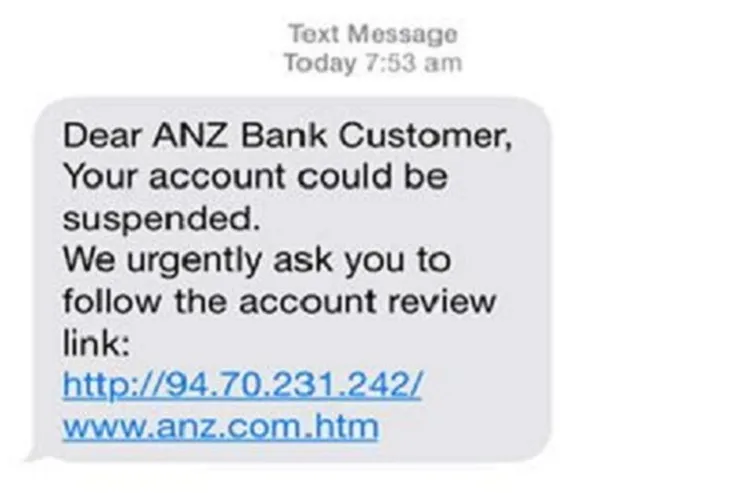

Phishing van telefoon

Telefonische phishing-technieken zijn nog een andere veel voorkomende methode die geen internetverbinding vereist om het misdrijf te plegen. De phishers identificeren eerst hun slachtoffers en voeren vervolgens nep-telefoontjes, vooral door zich voor te doen als bankmanagers of zijn personeel. Ze houden mensen meestal voor de gek door te zeggen dat hun bankrekening een probleem heeft ontwikkeld en vragen om volledige bankgegevens, inclusief de creditcard- of betaalpasgegevens en het pincode. Ze krijgen een IP tijdens het gesprek en halen vervolgens al het geld van de account van de persoon en laten hem failliet. Deel uw bankgegevens daarom nooit telefonisch met een onbekende persoon.

-

Phishing klonen

Zoals de naam al doet vermoeden, is het een cyberaanval op de website die wordt uitgevoerd met behulp van een e-mail of een link. De phishers richten zich vaak op een echte e-mail die eerder actief was. Ze ontwikkelen een identieke kloon van die e-mail of link en vervangen deze door de illegale versie met malware. Nu sturen ze een e-mail naar hun doel van de vervalste id en de gebruiker neemt aan dat het een originele e-mail is. Om hun kwaadaardige bedoelingen te voltooien, gebruiken de hackers meestal een computer of laptop die besmet is met het virus.

-

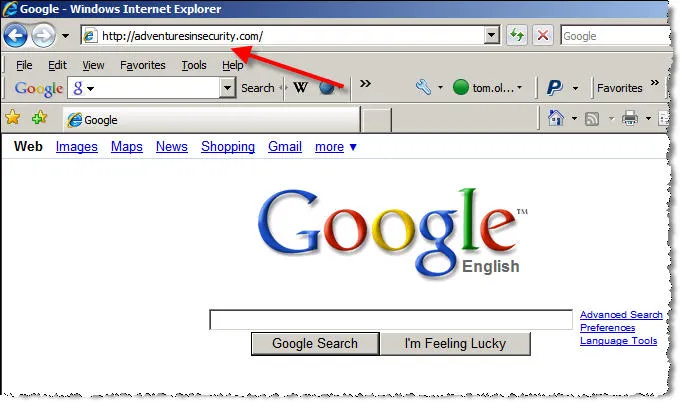

Websitevervalsing

De phishers maken gebruik van geavanceerde technologie zoals JavaScript om hun motief te bereiken. Dit helpt hen om de adresbalk te wijzigen. Het stelt hen zelfs in staat om ook de afbeeldingen van de authentieke website te vervangen. Ze kunnen de echte site sluiten en hun eigen site ontwikkelen met dezelfde geldige URL. Met technologie die geavanceerder wordt, hebben ze nieuwere methoden gebruikt, zoals Cross Script Scripting, waarbij ze de oorspronkelijke website rechtstreeks aanvallen. Dit levert grote problemen op voor de anti-phishers om dergelijke illegale activiteiten te beheersen. De zorg is nog groter omdat de gebruikers moeten inloggen op hun eigen pagina of bank. PayPal heeft in het verleden veel problemen met webvervalsing ondervonden.

-

Geheime omleiding

Covert Redirect is een van de phishing-technieken waarmee deze slimme hackers persoonlijke informatie van de slachtoffers krijgen wanneer zij later hun nepwebsite bezoeken. Dit kan echter alleen worden gedaan als de gebruiker de app op de site toestaat. Wanneer u dit doet, krijgen de phishers een token van de toegankelijkheid tot vertrouwelijke informatie wordt heel gemakkelijk.

Afgezien van deze phishingtechnieken kunnen de phishers ook voor een aantal andere methoden worden gebruikt. Deze omvatten Evil Twins, Tab nabaking en het verkrijgen van bankgegevens informatie.

Pharming

Laten we het nu eens hebben over pharming. In eenvoudige bewoordingen wordt het beschreven als een soort cybercriminaliteit waarbij het webverkeer van een echte site wordt overgebracht naar een andere kwaadaardige website. Dit soort cyberaanval hangt meer samen met de technische aspecten. In dit geval kan het hostbestand op de computer van het slachtoffer worden gewijzigd. De aanvallers kunnen ook profiteren van een nadeel van DNS-serversoftware. Pharming wordt gemakkelijker als de aanvallers toegang krijgen tot een computersysteem dat niet beveiligd is. Daarom kunnen thuis geïnstalleerde computers gemakkelijk worden getarget in vergelijking met de bedrijfssystemen met een beveiligde server.

Omdat phishing op dezelfde manier is afgeleid van het woord 'vissen', is pharming afgeleid van de term landbouw. Volgens de laatste rapporten zijn zowel phishing als pharming een van de grootste dreigingen voor internet en cyberwoord geworden. Pharming maakt in feite het slachtoffer van online zaken zoals de e-commerce websites en transacties via internet. Er zijn echter een paar stappen ondernomen om deze kwaadaardige daad in te perken door antivirussoftware of spyware te verwijderen, maar helaas is niets effectief gebleken.

Home Based Servers zijn eenvoudige doelen

Thuisgebaseerde servers en personal computers zijn kwetsbaar en onbeschermd en komen daardoor gemakkelijk op de radar van de apotheek. Er zijn een aantal technieken die de hackers kunnen gebruiken, maar de meest gebruikelijke is de DNS-cache-vergiftigingsmethode. De naam van de website kan worden omgezet in cijfers die met behulp van de machine kunnen worden gedecodeerd. Www.product.com wordt bijvoorbeeld een reeks cijfers zoals 180.172. 1.1. Dit kan grotere bedreigingen opleveren. Een van de belangrijkste redenen die desktops gemakkelijk kwetsbaar maken, is hun slechte administratie.

De zorg houdt hier echter niet op, maar er zijn nog enkele andere belangrijke nadelen die zeker moeten worden opgemerkt. Vaak sluiten mensen een compromis op de lokale netwerkrouter. U moet begrijpen dat routers een belangrijke rol spelen als het gaat om cyberbeveiliging. Maar als het geen echte router is, kan het de DNS-informatie bederven. In zo'n geval neemt de pharmer de controle over de DNS-server en wordt alle informatie doorgegeven aan deze illegale of slechte server.

Een ander probleem dat zich kan voordoen is de verandering van firmware door de routers. In dat scenario zullen de autoriteiten moeite hebben om de aanvaller te traceren. Dit komt omdat de vervangen firmware bijna hetzelfde lijkt, inclusief de beheerpagina, instellingen enzovoort.

Enkele incidenten van Pharming

Er zijn enkele belangrijke gevallen van pharming-aanvallen gemeld die in de schijnwerpers kwamen te staan. Ooit was zo'n incident het hacken van de domeinnaam van de ISP in New York en deze was gekoppeld aan een website in Australië. Een dergelijk financieel verlies werd echter niet gemeld. Het gebeurde in januari 2005.

Bij nog een ander incident werd een klacht ingediend tegen een bank in Mexico die zich bezighield met pharming-activiteiten. Klager was Symantec en deze vond plaats in januari 2008. Volgens het rapport werden de DNS-instellingen gewijzigd vanaf de computer van een klant thuis nadat hij een e-mail van Spanje had ontvangen.

Verschil tussen phishing en pharming

De primaire vergelijking tussen phishing en pharming wordt hieronder besproken:

In dit artikel van Phishing versus Pharming hebben we gezien dat zowel Phishing als Pharming vrijwel identiek lijken en worden beschouwd als ernstige cybergerelateerde bedreigingen. Ze verschillen echter veel van elkaar.

Conclusie - Phishing versus pharming

In artikel over phishing versus pharming vormen beide een ernstige bedreiging voor internet en cybersecurity. Hoewel de software is ontwikkeld en er nieuwe technieken worden geïntroduceerd om dergelijke misdaden uit te bannen, moeten mensen wel oplettend, alert en attent zijn wanneer ze het internet in welke vorm dan ook gebruiken. Raak niet gemakkelijk in de val van deze aanvallers.

Aanbevolen artikel

Dit is een leidraad geweest voor de belangrijkste verschillen tussen Phishing en Pharming. Hier bespreken we ook de belangrijkste verschillen tussen Phishing en Pharming. U kunt ook de volgende artikelen bekijken voor meer informatie -

- Beste gids voor ethische hackerdefinitie | Certificering | opleiding | beginners

- 15 beste technieken voor bedrijfsanalyse

- Beste 13 stappen om een SEO-technieken geoptimaliseerde webpagina te bouwen

- 7 Belangrijke technieken voor datamining voor de beste resultaten

- Belangrijke kenmerken van ASP.NET versus C #

- Belangrijke voordelen van ASP.NET versus .NET